| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 정보보안

- 정보보호

- 워게임

- H4CKINGGAME

- File Upload Vulnerability

- DOM-Based XSS

- Weak Session IDs

- 웹 해킹

- Web Hacking

- sql injection

- 해커팩토리

- Remote File Inclusion

- DreamHack

- SuNiNaTas

- Cross Site Scripting

- Los

- Insecure CAPTCHA

- Lord of SQL Injection

- wargame

- 써니나타스

- DVWA

- 드림핵

- 빡공팟 4기

- XSS

- 빡공팟 6기

- TeamH4C

- Dremhack

- webhacking.kr

- bypass CAPTCHA

- Hackerfactory

- Today

- Total

도카이트

[Wargame] Webhacking.kr - old 6 본문

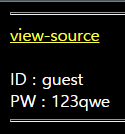

문제 화면

- ID와 PW 값들을 알려주고 있다.

- 소스코드를 확인해야 문제를 해결할 수 있을듯 하다.

소스코드

<?php

include "../../config.php";

if($_GET['view_source']) view_source();

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

Setcookie("user",$val_id,time()+86400,"/challenge/web-06/");

Setcookie("password",$val_pw,time()+86400,"/challenge/web-06/");

echo("<meta http-equiv=refresh content=0>");

exit;

}

?>

// 코드 상단, 하단 나누기 주석

<?php

$decode_id=$_COOKIE['user'];

$decode_pw=$_COOKIE['password'];

$decode_id=str_replace("!","1",$decode_id);

$decode_id=str_replace("@","2",$decode_id);

$decode_id=str_replace("$","3",$decode_id);

$decode_id=str_replace("^","4",$decode_id);

$decode_id=str_replace("&","5",$decode_id);

$decode_id=str_replace("*","6",$decode_id);

$decode_id=str_replace("(","7",$decode_id);

$decode_id=str_replace(")","8",$decode_id);

$decode_pw=str_replace("!","1",$decode_pw);

$decode_pw=str_replace("@","2",$decode_pw);

$decode_pw=str_replace("$","3",$decode_pw);

$decode_pw=str_replace("^","4",$decode_pw);

$decode_pw=str_replace("&","5",$decode_pw);

$decode_pw=str_replace("*","6",$decode_pw);

$decode_pw=str_replace("(","7",$decode_pw);

$decode_pw=str_replace(")","8",$decode_pw);

for($i=0;$i<20;$i++){

$decode_id=base64_decode($decode_id);

$decode_pw=base64_decode($decode_pw);

}

echo("<hr><a href=./?view_source=1 style=color:yellow;>view-source</a><br><br>");

echo("ID : $decode_id<br>PW : $decode_pw<hr>");

if($decode_id=="admin" && $decode_pw=="nimda"){

solve(6);

}- 코드들이 일단 상당히 길지만 먼저 상단부 부터 차분히 살펴보자

- 먼저 앞서 알려준 id와 pw는 base64로 19번 encode 된 후, str_replace 함수에서 볼 수 있듯

- 각 1~8까지의 숫자들이 그에 상응하는 특수문자들로 치환된 형태로

- user 쿠키와 password 쿠키의 값으로 설정되어 있다.

- 코드의 하단부에는 문제가 solve 되는 조건들이 작성되어 있다.

- id와 pw가 base64로 19번 decode 되고, str_replace 함수를 통해 치환되었을 때,

- $decode_id 가 admin 이 되고, $decode_pw 가 nimda가 되도록 쿠키값을 설정해주면 된다 !

사실 시간이 많으면 Base64 인코딩 / 디코딩 사이트를 통해 각각 19번씩 인코딩과 디코딩을 해주면

되지만, 시간과 인내가 필요하므로 Python을 이용하여 해당 문제를 해결하도록 한다.

중간에 계속 TypeError가 나서 이전 공부했었던 예외 처리 부분을 보고, 문제를 해결하였다 !

old6.py 작성 (코드 실행 결과 생략)

import base64

id = 'admin'

pw = 'nimda'

id = id.encode('utf-8')

pw = pw.encode('utf-8')

try:

for i in range(20):

i += 1

id = base64.b64encode(id)

pw = base64.b64encode(pw)

except:

id.replace("!","1");

id.replace("@","2");

id.replace("$","3");

id.replace("^","4");

id.replace("&","5");

id.replace("*","6");

id.replace("(","7");

id.replace(")","8");

pw.replace("!","1");

pw.replace("@","2");

pw.replace("$","3");

pw.replace("^","4");

pw.replace("&","5");

pw.replace("*","6");

pw.replace("(","7");

pw.replace(")","8");

print(id)

print("=================")

print(pw)- try문과 except문을 이용하여 TypeError를 예외처리하여 코드를 실행한다.

- for 문을 통해 총 19번의 base64 encode를 진행한다 !

- 이후 코드를 실행하여 출력된 결과값을 개발자 도구를 이용하여 각 user와 pw 쿠키값으로 설정해준다.

- 개발자 도구를 이용하여 쿠키값을 수정해준 뒤 문제 메인화면으로 이동 시 성공적으로 문제가 solve 된다 !

'Wargame > Webhacking.kr' 카테고리의 다른 글

| [Wargame] Webhacking.kr - old 10 (0) | 2022.06.15 |

|---|---|

| [Wargame] Webhacking.kr - old 7 (0) | 2022.06.15 |

| [Wargame] Webhacking.kr - old 5 (0) | 2022.06.14 |

| [Wargame] Webhacking.kr - old 4 (0) | 2022.06.14 |

| [Wargame] Webhacking.kr - old 1 (0) | 2022.06.14 |