| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- Web Hacking

- wargame

- 빡공팟 4기

- Insecure CAPTCHA

- Weak Session IDs

- DreamHack

- 웹 해킹

- Los

- Cross Site Scripting

- DVWA

- webhacking.kr

- 정보보안

- bypass CAPTCHA

- Hackerfactory

- 드림핵

- Remote File Inclusion

- 써니나타스

- 워게임

- File Upload Vulnerability

- Lord of SQL Injection

- Dremhack

- TeamH4C

- 정보보호

- sql injection

- H4CKINGGAME

- 빡공팟 6기

- DOM-Based XSS

- SuNiNaTas

- 해커팩토리

- XSS

- Today

- Total

도카이트

[Wargame] Webhacking.kr - old 26 본문

소스코드

- old 26 문제의 경우 문제 화면이 별도로 존재하지 않아 문제 화면을 생략하였다.

- preg_match 함수를 통해 id 파라미터 값에 입력되는 문자열 중 admin 을 필터링 한다.

- id 파라미터 값을 URL Decode 하였을 때 admin 이 되는 경우 문제가 solve 된다.

- 생각보다 단순하고 금방 풀 수 있을 듯 하다 !!

admin 문자열을 URL 인코딩 값으로 삽입

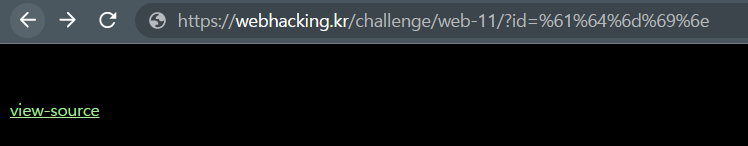

- id 파라미터 값으로 admin 문자열을 URL 인코딩하여 삽입한다.

- URL 인코딩 표는 검색을 통해 쉽게 참고할 수 있으며, 위 예제에서 입력한 값은 다음과 같다.

- %61%64%6d%69%6e

- 값을 입력 후, 엔터를 치면….!!! no! 를 출력하며, 문제가 solve 되지 않는다.

- no! 가 출력된 페이지의 URL을 확인해보니 id 값이 admin으로 입력되어 있다.

- PHP 단에서 urldecode 함수가 실행되기 이전에, 브라우저 단에서 URL 디코딩이 먼저 실행된 듯 하다..

- 브라우저 단에서의 URL 디코딩을 고려하여, admin 문자열에 대한 URL 인코딩을 2번 중첩하여 값을 넣어보도록 한다 !

admin 문자열 URL 인코딩 x 2

- admin 문자열에 대해 URL 인코딩을 한 값에 대하여 한번 더 URL 인코딩을 진행한다.

- 위 예제에서 이용한 URL 인코딩 사이트는 아래와 같다 !

- 획득한 URL 더블 인코딩 텍스트를 복사한 후..

참고) https://www.convertstring.com/ko/EncodeDecode/UrlEncode

URL 인코딩 - 온라인 URL 인코더

www.convertstring.com

id 값에 URL 더블 인코딩 텍스트 삽입

- %2561%2564%256d%2569%256e

- id 값에 앞서 획득한 URL 더블 인코딩 텍스트를 삽입하였다.

- 성공적으로 문제가 solve 되는 것을 확인할 수 있다 !

'Wargame > Webhacking.kr' 카테고리의 다른 글

| [Wargame] Webhacking.kr - old 32 (0) | 2022.06.20 |

|---|---|

| [Wargame] Webhacking.kr - old 27 (0) | 2022.06.17 |

| [Wargame] Webhacking.kr - old 25 (0) | 2022.06.16 |

| [Wargame] Webhacking.kr - old 24 (0) | 2022.06.16 |

| [Wargame] Webhacking.kr - old 23 (0) | 2022.06.16 |